Летом во многих stand-alone блогах WordPress практически в каждой записи, в том числе и на страницах появился вредоносный код, написанный на JavaScript, представляющий собой вызываемую удаленную программу. Увы, пока я спокойно отдыхал от городской суеты, работы и интернета, мои блоги также не избежали этой участи.

Почти в каждой записи обнаружил вот такой код:

Еще на пяти страницах другого блога я обнаружил следующий код:

Посещение сайтов, фигурирующих в этих кодах, ничего не дало: в обоих случаях браузер выдал код 403. При попытке посмотреть JavaScript-код из первого адреса я увидел безобидную строку:

if (!lf) { var lf=1; document.write(»); }

Как видно из текста этой программки, в случае, если переменная не задана, ей присваивается значение единицы, затем на экран выводится пустой символ. В принципе, все довольно безобидно, кроме того, что каждая страничка блога отсылает каждого посетителя на неведомый сайт и загружает маленький код. Конкретно для моего блога это сказывалось увеличением времени загрузки каждой страницы. Какова польза для владельца или владельцев сайтов, на которые отсылают коды, понятия не имею. Возможно, привлечение трафика.

Задав запрос вездесущему Гуглю, я прочел, что в других блогах появлялись следующие два кода:

Как бороться с вредоносным кодом

К сожалению, ни на одном сайте я не нашел внятного объяснения, откуда взялись эти коды в блогах. Скорее всего, кто-то нашел дыру в движке WordPress и воспользовался ею. Посему, пока разработчики движка не закроют дыру, способа раз и навсегда защититься от внедрения в записи вредоносного кода нет. Существует только ряд способов, заключающихся в проверке сайта, моментальном удалении ненужных кодов из базы данных, а также защиты записей от воздействия кодов на них.

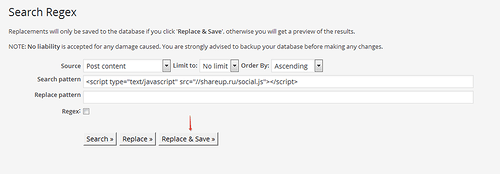

1. Плагин Search Regex. Этот плагин, прописывающийся в Инструментах, предназначен для замены заданного регулярного выражения во всем блоге на другое регулярное выражение. Работать с плагином очень просто. Как только заметили лишний код хотя бы в одной записи, заходите в Инструменты, затем в Search Regex. Чтобы удалить вредоносный код из блога, в позицию «Search Pattern» ставим искомый код, а позицию «Replace Pattern» оставляет незаполненной. Затем нужно нажать на кнопку «Replace & Save».

2. Периодическая проверка сайта антивирусом — «Айболитом», «Манулом» от Яндекса или каким-либо другим, который больше нравится.

3. Эти коды имеют обыкновение «приклеиваться» к первому тегу со ссылкой. Если в записи таковая отсутствует, то к первому найденному тегу. Если и тегов нет, в конец записи. В этом случае чисто внешне в записи ничего не нарушится. Но если вы используете плагин, позволяющий размещать в записях и на страницах php-код и, соответственно, пользуетесь этим, высока вероятность, что вредоносный код вклинится в текст вашей программы, и она не будет работать. Если вам нужно разместить в записи или на странице код, создайте свой плагин! Написание плагина — это отдельная тема, которую я в данном посте не буду поднимать. Главное, что эти четыре вредоносных кода не умеют влезать в файлы WordPress и не могут нарушить функционирование движка.

Я уже несколько раз встречал на тематических форумах и слышал в реале высказывания о том, что бесплатный сыр бывает только в мышеловке и что надо переходить на платный движок. Разумеется, я не рассматриваю столь радикальный вариант. WordPress меня по многим параметрам вполне устраивает, возиться с перенесением всех записей на другую CMS я не хочу.

Эти методы борьбы с вредоносным кодом работают, только если регулярно проверяешь содержимое страниц и записей блога. Пока дыра в WordPress не закрыта, остается быть начеку.

Как найти ссылки и вредоносный код в шаблоне WordPress . Чаще всего, если удалять такую ссылку обычным методом , то она ломает весь шаблон. Получается, что вредоносный код с темы вордпресс заразил весь мой блог ?

Это точно